Waar dient het .htaccess bestand voor?

Met het tekstbestand kan de auteur van webpagina's de geselecteerde servereigenschappen instellen. Bovendien heeft het geen volledige beheerderstoegang nodig en heeft het alleen invloed op het servergedrag voor de geselecteerde map en subdirectory op de server. WordPress gebruikt het in feite om het gedrag van gegenereerde URL's in te stellen om ze zoekmachine vriendelijk te maken.

Waar vind ik het .htaccess-bestand?

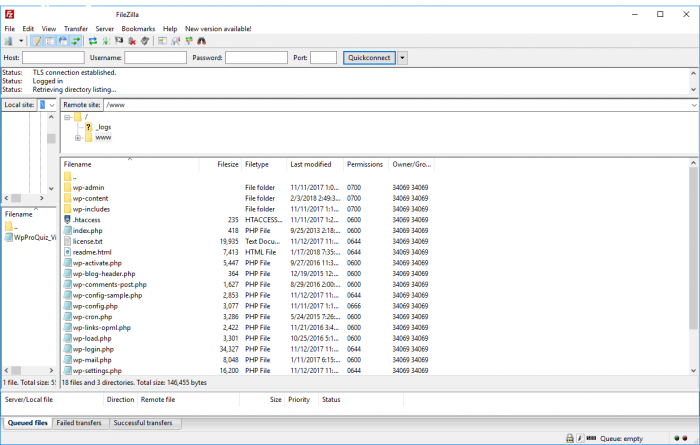

Het bestand bevindt zich in de hoofdmap van uw webhosting. Meld u gewoon aan bij FTP met behulp van de geselecteerde client en u zou het bestand moeten zien.

Soms kun je het bestand niet zien nadat je bent ingelogd op een FTP-client. In dit geval is het voldoende om de weergave van verborgen bestanden in de programma-instellingen te forceren (meestal Total Commander, WinSCP of FileZilla).

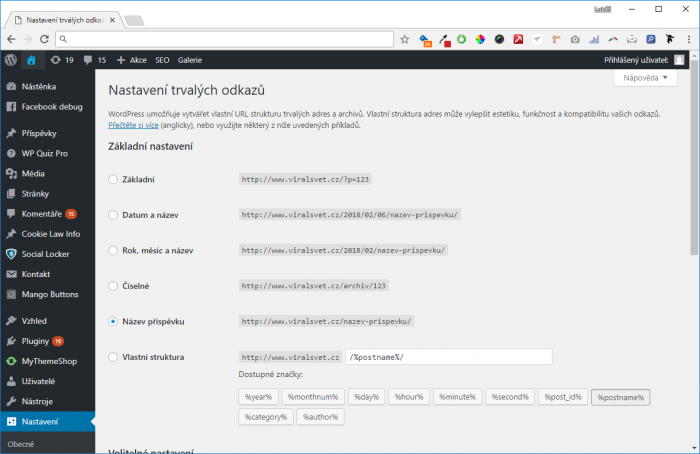

Als u het bestand nog steeds niet kunt zien, kunt u het handmatig uploaden naar de server of eenvoudigweg klikken op "Instellingen"> "Permanente links" in WordPress-instellingen om de instellingen te wijzigen in een andere dan standaard en op te slaan. Nu ziet u al het bestand op de server. Vervolgens kunt u de instellingen terugschakelen.

Hoe bewerk ik het .htaccess-bestand?

Om een bestand te bewerken, kunt u elke teksteditor van Kladblok gebruiken om PSPad Editor voor ontwikkelaars te ontwikkelen. Maak voordat u het bestand bewerkt een back-up van het bestand op uw pc om de instellingen in geval van problemen opnieuw in te stellen.

1. Vergrendel het beheerpaneel tegen indringers

U kunt het .htaccess-bestand gebruiken om uw website op IP-adres te beheren. U kunt alleen vanaf specifieke IP-adressen en locaties verbinding maken met het websitebeheer. Deze methode is handig wanneer u regelmatig verbinding maakt met een pc of een paar pc's met een statisch IP-adres. U kunt de volgende code gebruiken en deze kopiëren naar het .htaccess-bestand:

AuthUserFile /dev/null

AuthGroupFile /dev/null

AuthName "WordPress Admin Access Control"

AuthType Basic

<LIMIT GET>

order deny,allow

deny from all

# Enabled IP address 1:

allow from xx.xx.xx.xxx

# Enabled IP address 2:

allow from xx.xx.xx.xxx

</LIMIT>

Vergeet niet om het toegestane IP-adres te vervangen door uw eigen IP-adres. Er kunnen zoveel toegestane adressen zijn als je wilt.

2. Bescherm het beheerderspaneel met een nieuw wachtwoord

Als u verbinding maakt met WordPress vanaf verschillende locaties en niet wilt worden beperkt door een specifiek IP-adres, kunt u wachtwoordbeveiliging gebruiken.

Maak eerst een .htpasswds bestand aan via de online generator en upload het vervolgens naar een map die niet openbaar toegankelijk is. Ideaal in stijl:

/home/user/.htpasswds/public_html/wp-admin/passwd/

Nu hebt u toegang tot het .htaccess-bestand zelf, waarnaar u de volgende coderegels kopieert:

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/passwd

AuthGroupFile /dev/null

AuthType basic

require user putyourusernamehere

<Files admin-ajax.php>

Order allow,deny

Allow from all

Satisfy any

</Files>

Zorg ervoor dat u het pad naar het bestand vervangt als "AuthUserFile" voor het pad dat overeenkomt met uw webhostingsstructuur.

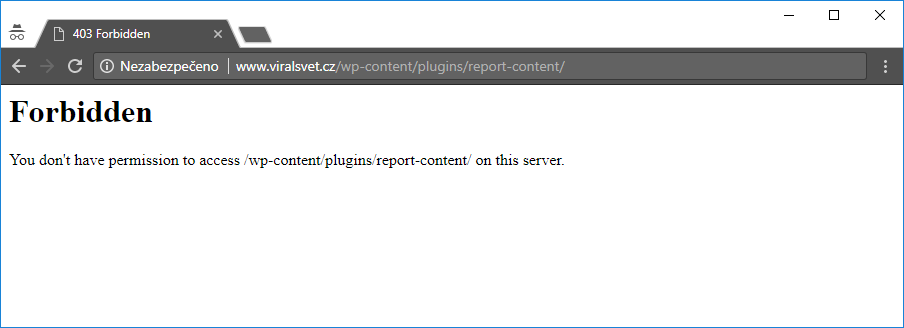

3. Schakel browser-mappen uit

Om te voorkomen dat de aanvallers zien welke bestanden zich op uw webhosting bevinden, kunt u het openbaar weergeven van mappen uitschakelen. Deze stap wordt aanbevolen door de meeste beveiligingsexperts.

Om te activeren, voegt u de volgende regels toe aan het .htaccess-bestand:

Options -Indexes

4. Schakel openstaande PHP-bestanden uit in de geselecteerde WordPress-mappen.

Vaak proberen de aanvallers in te breken in het contentbeheersysteem met behulp van de zogenaamde backdoor (backgates). Vaak is dit een bestand dat ervoor zorgt dat de aanvaller op uw webhost terechtkomt, zodat hij vervolgens extra opdrachten kan uitvoeren en uw website kan beheren.

Een van de preventieve oplossingen is om de volgende code in een nieuw .htaccess-bestand in te voegen:

<Files *.php>

deny from all

</Files>

Then upload the file to each of the following folders:

- /wp-content/uploads/

- /wp-includes/

5. Beveilig het wp-config.php configuratie bestand

Een van de belangrijkste bestanden op uw WordPress-site is wp-config.php. Het omvat toegang tot de database, inclusief wachtwoorden.

Om het bestand wp.config.php te beveiligen, plakt u de volgende code in het .htaccess-hoofdbestand:

<files wp-config.php>

order allow,deny

deny from all

</files>

6. Schakel toegang tot specifieke IP-addressen uit

Heeft u een ongebruikelijk hoog aantal verzoeken voor uw website opgemerkt van specifieke IP-adressen? Als u denkt dat dit gedrag verdacht is, kunt u de toegang tot uw website blokkeren voor specifieke IP-adressen.

Voeg de volgende regels toe aan het .htaccess-bestand en vervang xxx voor dat IP-adres:

<Limit GET POST>

order allow,deny

deny from xxx.xxx.xx.x

allow from all

</Limit>

7. Schakel scanners uit in WordPress

De favoriete techniek van de aanvaller is de zogenaamde brute force-aanval. Het scannen begint met de aanvallers die de aanmeldingsnamen van de auteurs op de website detecteren. Daarna moeten ze gewoon een woordenboek of brute force-aanval op hun wachtwoorden doen om toegang te krijgen tot je WordPress-beheer.

De eenvoudigste manier om dit te doen, is door het scannen van auteurs via het .htaccess-bestand te blokkeren:

# BEGIN block author scans

RewriteEngine On

RewriteBase /

RewriteCond %{QUERY_STRING} (author=\d+) [NC]

RewriteRule .* - [F]

# END block author scans

8. Schakel externe applicatietoegangen tot WordPress uit

Elke WordPress-installatie verbergt het bestand xmlrpc.php. Het bestand geeft externe services toegang tot WordPress. Als u geen van deze services gebruikt, raden beveiligingsdeskundigen u aan de toegang tot dit bestand te blokkeren.

Er zijn meer manieren om dit te doen, maar we kunnen het opnieuw doen door de volgende regel code in .htaccess in te voegen:

# Block WordPress xmlrpc.php requests

<Files xmlrpc.php>

order deny,allow

deny from all

</Files>

Onze tip aan het einde: Beveilig de .htaccess zelf tegen ongeautoriseerde toegang

Zoals je hierboven kon zien, kan .htaccess velen beïnvloeden. Daarom is het goed om dit bestand te beveiligen tegen aanvallers. Gebruik de volgende coderegels om dit te doen:

<files ~ "^.*\.([Hh][Tt][Aa])">

order allow,deny

deny from all

satisfy all

</files>